-

El ataque se efectuó mediante un malware para robar información (infostealer).

-

La filtración eleva el riesgo de accesos y phishing, pero no expone claves privadas.

Un informe de ExpressVPN, una empresa de servicios de Red Privada Virtual (VPN), detalló la existencia de una base de datos pública, sin ningún tipo de protección ni cifrado, que contenía 149.404.754 credenciales únicas de inicio de sesión.

Esos datos habrían sido recogidos, entre otros métodos, a través de malware (programa maligno) diseñado para robar información directamente de dispositivos infectados.

Dentro de ese volumen se identificaron credenciales asociadas a unas 420.000 cuentas de Binance, la principal plataforma de intercambio de criptomonedas por volumen de operaciones, lo que convierte a esta filtración en un riesgo concreto para usuarios de criptoactivos.

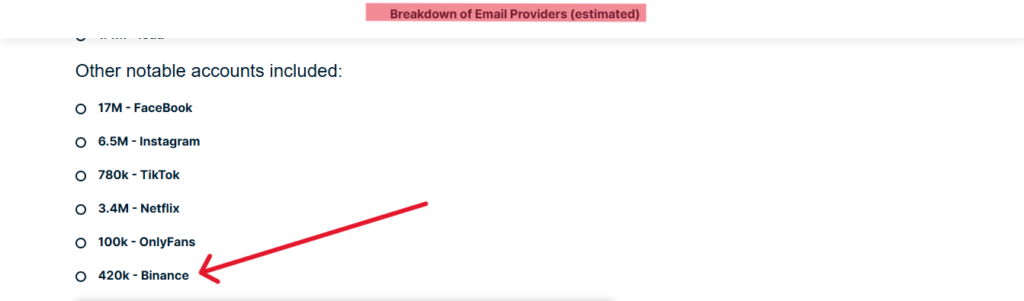

Además, según el desglose estimado, las afectaciones por proveedor o servicio incluyeron: 48 millones de cuentas de Gmail, 17 millones de Facebook, 6,5 millones de Instagram, 780.000 de TikTok y 3,4 millones de Netflix, entre otros.

¿Puede esta filtración provocar pérdida de fondos o acceso a las cuentas de Binance?

La exposición de credenciales (correo electrónico y contraseña) no implica automáticamente que un atacante pueda vaciar una cuenta del exchange Binance.

Para que el robo de fondos se materialice, deben cumplirse ciertas condiciones, aunque la naturaleza del malware detectado (conocido como ‘infostealer’ o ladrón de datos) eleva la peligrosidad.

En primer lugar, Binance separa el inicio de sesión del proceso de movimientos financieros.

Si un usuario tiene activado un segundo factor de autenticación (2FA), como Google Authenticator, llaves físicas (YubiKey) o biometría a nivel de dispositivo, el atacante no podría retirar activos, aunque posea la contraseña.

Sin embargo, el informe advierte que este malware es capaz de secuestrar «cookies de sesión» y «tokens». Esto significa que un hacker podría, en teoría, «clonar» la sesión activa del usuario y navegar por su cuenta sin necesidad de introducir la contraseña, aunque Binance suele exigir una nueva verificación 2FA para confirmar cualquier retiro.

En segundo lugar, el riesgo se agrava debido a la exposición masiva de correos electrónicos (como los 48 millones de cuentas de Gmail mencionados).

Si el usuario utiliza la misma contraseña para Binance y para su correo, el atacante tiene el control total: puede interceptar los códigos de confirmación de retiro que llegan por email, anulando una de las capas de protección más comunes.

Por otro lado, existe una distinción clave respecto a la custodia. Al operar en un exchange, el malware no roba «claves privadas» de Bitcoin, ya que estas residen en la infraestructura de la plataforma y no en el dispositivo infectado.

No obstante, el informe menciona que estos virus también recolectan datos del portapapeles y memoria del navegador, lo que sí representa un riesgo crítico para quienes utilizan wallets de autocustodia (como extensiones de navegador o aplicaciones de escritorio) de forma paralela a Binance.

¿En qué condiciones el riesgo podría ser más crítico?

El riesgo se vuelve más tangible si el usuario:

- Reutiliza contraseñas: especialmente si la clave de Binance es la misma que la del correo electrónico vinculado.

- Carece de 2FA externo: si solo depende de la contraseña o de un SMS (más vulnerable) para proteger su cuenta.

- Mantiene el dispositivo infectado: si el malware sigue activo, cualquier cambio de contraseña será capturado nuevamente por el atacante.

En adición, el peligro es mayor cuando la filtración se combina con ingeniería social.

Al saber con certeza que una persona es cliente de Binance, los atacantes pueden desplegar campañas de phishing dirigidas, enviando mensajes que incluyen datos reales para inducir a la víctima a entregar códigos de seguridad o autorizar dispositivos fraudulentos.

El «infostealer»: así operó el robo masivo de datos

El origen de esta filtración no es una vulnerabilidad en los servidores de los servicios afectados, sino el uso de un ‘infostealer’.

Este software malicioso está diseñado para infiltrarse en dispositivos y recolectar datos de forma silenciosa.

A diferencia de filtraciones tradicionales, este malware no solo utilizó técnicas de keylogging (registro de teclas) para capturar contraseñas mientras se escriben, sino que también fue capaz de extraer cookies de sesión, tokens de acceso y datos almacenados en la memoria del navegador.

Toda esta información, un total de 96 GB de datos sin cifrar, quedó almacenada en una base de datos que estuvo expuesta públicamente durante semanas.

Lo que hace que este hallazgo sea crítico para el ecosistema cripto es que el malware no solo registró correos y contraseñas, sino también las URL específicas de inicio de sesión, permitiendo a los atacantes saber exactamente qué usuarios tenían perfiles activos en plataformas como Binance.